| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

- LGTM

- ubuntu

- C언어

- goKart

- OWASP

- Codeup

- github

- MySQL

- github action

- firewall

- JSP

- SUA

- 알고리즘

- sqli

- Python

- Network

- 운영체제

- virtualbox

- gosec

- juice-shop

- 데이터통신

- 백준알고리즘

- CodeQL

- gotify

- DVWA

- Database

- OpenSource

- Juice Shop

- 자료구조

- JDBC

- Today

- Total

비트(bit)주세요

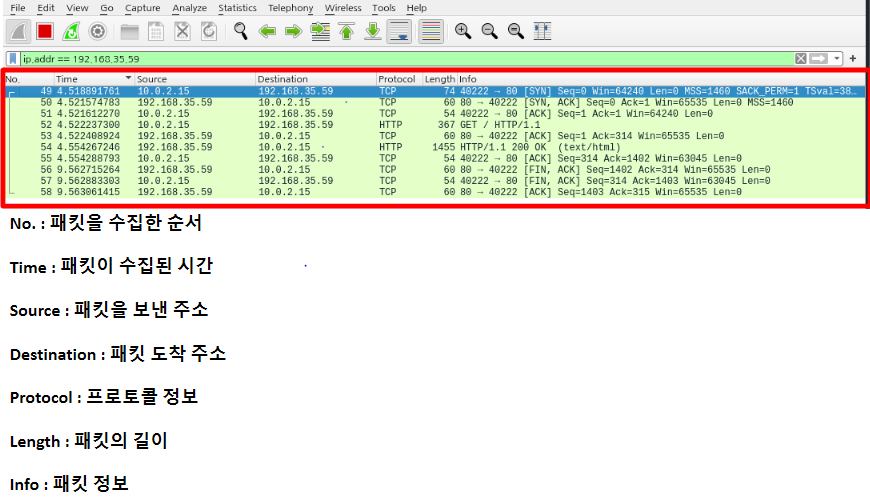

wireshark 실습 본문

wireshark 간단 소개 : 가장 대표적인 패킷 캡쳐 도구

네트워크 취약점을 점검할 때 많이 씀

와이어샤크를 실행하고

통신을 캡쳐하는 도구이기 때문에 통신할 대상을 선정합니다

저는 제가 구축한 아파치서버에 통신을 할 거라서 아파치서버의 IP주소를 확인했습니다.

그리고 칼리리눅스의 브라우저로 아파치서버에 접속을 한 후, 와이어샤크를 보면 통신되고 있는 여러가지의

패킷들이 보이는데 보고싶은 패킷만 보기 위해 필터를 사용합니다.

필터 사용법은 다음과 같습니다.

# eth.addr - mac 주소 필터

ex) mac주소가 aa인 패킷필터 --> eth.addr == aa

# tcp.port - tcp 포트 필터

ex)tcp포트가 80인 패킷필터 --> tcp.port == 80

# udp.port - udp 주소 필터

ex) udp포트가 80인 패킷필터 --> udp.port == 80

# ip.addr - ip 필터

ex) ip주소가 192.168.35.59인 패킷필터 -> ip.addr == 192.168.35.59

빨간 박스에 있는 메뉴들을 소개하겠습니다

아래에 있는 내용들은 패킷의 세부사항입니다.

서버와 클라이언트 사이의 무슨 통신이 이루어졌는지 보는 방법은 다음과 같습니다

보고싶은 패킷을 클릭한 후

빨간글씨는 클라이언트가 서버에 요청을 한 내용이고

파란글씨는 서버가 클라이언트에 응답을 한 내용입니다.

실습은 여기까지입니다.

'정보보안 > 칼리리눅스 툴 실습' 카테고리의 다른 글

| ettercap - graphical (0) | 2021.05.14 |

|---|